Serangan ransomware WannaCry telah menyebar ke 150 negara

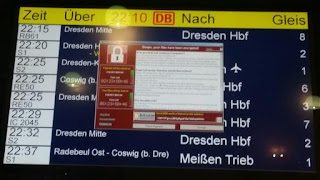

Agen Judi Indonesia, Sejak ditemukan pada hari Jumat sore, serangan ransomware WannaCry terus menyebar akhir pekan ini, berdampak pada lebih dari 10.000 organisasi dan 200.000 individu di lebih dari 150 negara, menurut pihak berwenang Eropa. Namun, meski langkah-langkah telah diambil untuk memperlambat penyebaran malware, variasi baru mulai muncul.

Ayam Sabung, - Pagi ini, Direktur Europol Rob Wainwright mengatakan kepada BBC bahwa serangan cyber tersebut "belum pernah terjadi sebelumnya dalam skalanya," dan mencatat bahwa kemungkinan akan berlanjut saat orang kembali bekerja pada hari Senin. Sementara Microsoft mengambil langkah yang tidak biasa untuk mengeluarkan patch untuk Windows XP , patch hanya akan bekerja jika sudah terpasang, dan pihak berwenang telah memperingatkan bisnis untuk memastikan bahwa sistem mereka diperbarui.

Situs Judi Online By Dewa258.com - Serangan ransomware dimulai pada hari Jumat sore, di mana hal itu mempengaruhi Dinas Kesehatan Nasional Inggris , mendorong pembuat mobil Renault ke pabrik-pabrik yang menganggur di Prancis , dan banyak lainnya. Seorang pakar cybersecurity berusia 22 tahun yang dikenal sebagai MalwareTech memperlambat serangan tersebut dengan mendaftarkan nama domain yang dia temukan dalam kode ransomware. Dia mengatakan kepada BBC bahwa serangan lain kemungkinan akan segera datang, yang bekerja di sekitar perbaikannya .

Agen Judi Indonesia,- Periset telah menemukan dua variasi baru dari uang tebusan . Seseorang telah diblokir dengan registrasi nama domain lain, namun varian lainnya tidak memiliki kill switch, namun hanya sebagian bekerja.

Perangkat lunak ini memanfaatkan celah keamanan di Windows XP, dan setelah menginfeksi komputer, perangkat mengenkripsi file dan menyebar ke komputer lain. Korban menerima permintaan pembayaran sebesar $ 300 di Bitcoin untuk mendapatkan kembali akses. Namun, terlepas dari sifat serangan yang meluas, diyakini bahwa pelaku hanya menghasilkan sekitar $ 20.000 dalam bentuk pembayaran .

Wainwright mengatakan bahwa bisnis harus memastikan bahwa sistem mereka diperbarui dengan patch keamanan terbaru untuk membantu mencegah infeksi lebih lanjut dan untuk memperlambat penyebaran ransomware. Dia mencatat bahwa Europol bekerja sama dengan Biro Investigasi Federal untuk mencoba dan menemukan orang-orang di balik serangan tersebut.

Saat serangan ransomware WannaCry yang meluas menyebar ke lebih dari 100 negara akhir pekan ini , produsen mobil Prancis Renault menghentikan produksi di beberapa pabriknya pada hari Sabtu, menurut seorang juru bicara .

Berbicara kepada Automotive News , juru bicara tersebut mengkonfirmasi bahwa perusahaan tersebut menghentikan produksi di pabrik Sandouville-nya, dengan mengatakan bahwa "tindakan proaktif telah dilakukan, termasuk penghentian sementara aktivitas industri di beberapa lokasi," namun menolak memberikan daftar lengkap Perusahaan Renault Nissan juga terpengaruh: juru bicara Inggris mengkonfirmasi bahwa berkas di pabrik Sunderland terkena dampak pada Jumat malam, namun tidak mengkonfirmasi laporan bahwa produksi dihentikan. Seorang juru bicara Renault mengatakan kepada Reuters bahwa perusahaan tersebut memperkirakan bahwa "hampir Semua tanaman "akan dibuka kembali pada hari Senin.

Serangan ransomware WannaCry dimulai pada hari Jumat, berdampak pada komputer di rumah sakit di Inggris, utilitas di Spanyol, dan kementerian dalam negeri Rusia . Serangan menggunakan eksploitasi yang dikenal sebagai EternalBlue, yang diperkirakan telah dikembangkan oleh NSA untuk menerobos keamanan pada komputer Windows. Kemarin, Microsoft mengambil langkah yang tidak biasa untuk mengeluarkan patch Windows XP untuk membantu mencegah serangan tersebut, sementara seorang periset cybersecurity berusia 22 tahun tampaknya telah menjinakkan serangan tersebut dengan mendaftarkan satu alamat web .

Selama 24 jam terakhir , sebuah program ransomware yang disebut WannaCry telah mematikan lebih dari 75.000 komputer di 99 negara, termasuk serangkaian rumah sakit di Inggris dan gas kritis dan utilitas air di Spanyol. Tapi meski dalam skala besar serangan tersebut, menghentikan infeksi baru dari serangan tampaknya sesederhana mendaftarkan satu alamat web .

Pagi ini, para periset mengumumkan bahwa mereka telah menemukan sebuah saklar pembunuhan dalam kode program uang tebusan - satu domain yang, jika terdaftar, akan mencegah terjadinya infeksi. Masih belum jelas apakah mendaftarkan domain tersebut akan menghentikan setiap strain infeksi, namun harus sangat membatasi penyebaran serangan secara global.

PERISET MENEMUKAN SEBUAH KILL-SWITCH DAN MEMBALIKNYA

Alamat web yang penting ditemukan di bagian kode yang kecil, yang tujuannya masih belum jelas. Saat program menginfeksi komputer baru, pertama-tama cek alamat web yang tidak jelas - iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.comhttp://dewa258.com/promotions - untuk melihat apakah domain terdaftar. Selama domain ini kosong, infeksi berlanjut, mengenkripsi hard drive komputer dan menguncinya sampai uang tebusan dibayar.

Fitur itu pertama kali diketahui oleh seorang peneliti Inggris berusia 22 tahun yang menulis dengan nama MalwareTech. Sebagai percobaan, MalwareTech mendaftarkan domain; Sekarang ketika program tersebut menjalankan ceknya, ternyata alamat webnya terdaftar dan diduduki. Baru kemudian efek dari gerakan itu menjadi jelas: menempati domain mencegah terjadinya infeksi baru. Ketika ransomware menemukan domain yang ditempati, tiba-tiba menghentikan proses instalasi, membiarkan sistem yang lebih besar tidak terpengaruh. Hasilnya adalah perlindungan utama komputer yang masih rentan terhadap serangan tersebut: bahkan jika perangkat lunak ransomware akhirnya berjalan di komputer Anda, saklar mematikan yang dibalik akan menghentikannya menahan Anda untuk mendapatkan uang tebusan.

Masih belum jelas mengapa ransomware itu termasuk tombol pembunuh. Beberapa orang berspekulasi bahwa ini mungkin cara pencipta untuk mematikan sistem dari jarak jauh, walaupun tidak ada indikasi bahwa dia memutuskan untuk melakukannya. MalwareTech memiliki teori yang berbeda: memeriksa domain adalah cara untuk mencegah agar ransomware tidak terlihat oleh periset malware. Jika program dijalankan di lingkungan "kotak pasir" yang terkontrol, yang biasa digunakan oleh periset untuk memeriksa kode tanpa memperlihatkan diri mereka ke perangkat lunak perusak, domain tersebut mungkin telah kembali seperti yang ditempati akibat keterbatasan sandbox. Dalam kasus tersebut, mencegah pemasangan akan menjadi trik yang berguna.

Membalik saklar membunuh mungkin tidak menghentikan ransomware WannaCry sepenuhnya. Tidak jelas berapa banyak infeksi yang diamati adalah hasil dari strain spesifik malware yang dianalisis oleh MalwareTech. Di luar itu, akan mudah bagi penulis untuk mengirimkan versi baru dari uang tebusan dengan domain yang berbeda atau tanpa protokol kill-switch sama sekali. Namun, saat pengguna Microsoft terburu-buru menambal kerentanan - dan rumah sakit mencoba mendapatkan kembali kendali atas sistem TI mereka - sedikit analisis kode cerdas ini mungkin telah menyelamatkan lebih dari beberapa kehidupan.

Rumah sakit Inggris, Telefonica, FedEx, dan bisnis lainnya terkena serangan uang tebusan besar pada hari Jumat . Sekitar 75.000 komputer di 99 negara terkena dampak malware yang dikenal sebagai WannaCry, yang mengenkripsi komputer dan menuntut uang tebusan $ 300 sebelum membuka kunci. Malware tersebut mampu menyebar berkat kekurangan versi Windows lama yang pada awalnya digunakan oleh NSA untuk melakukan hack ke PC sebelum dipublikasikan oleh kelompok Shadow Brokers bulan lalu.

Sementara Microsoft dengan cepat mengeluarkan perbaikan untuk versi terbaru Windows bulan lalu, ini membuat Windows XP tidak terlindungi. Banyak mesin yang diserang hari ini telah dilanggar hanya karena update Windows terbaru belum cukup cepat diterapkan, namun masih ada organisasi yang terus menjalankan Windows XP meski risikonya. Microsoft sekarang mengambil apa yang digambarkannya sebagai langkah "sangat tidak biasa" untuk menyediakan tambalan umum untuk sistem operasi Windows yang hanya ada dalam dukungan khusus. Ini termasuk perbaikan khusus untuk Windows XP, Windows 8, dan Windows Server 2003.

Ini adalah langkah yang tidak biasa untuk Microsoft, namun kelemahan keamanan dan cara ini ditemukan dan dipublikasikan sama-sama tidak biasa. Sekarang ada tanda-tanda bahwa serangan ransomware telah mereda berkat sebuah saklar pembunuhan , ditemukan oleh seorang anak berusia 22 tahun di Inggris . Beberapa ahli percaya bahwa penyerang di balik uang tebusan hanya menghasilkan sekitar $ 20.000 dari penipuan. Either way, ini adalah satu lagi pelajaran keamanan yang menyakitkan bagi semua orang yang terlibat. Eksploitasi harus diungkapkan oleh instansi pemerintah, sistem harus ditambal pada waktu yang tepat, dan tidak ada yang harus menjalankan Windows versi lama yang didukung.

Hasilnya adalah gelombang penunjukan yang dibatalkan dan kekacauan umum, karena banyak rumah sakit yang tidak dapat mengakses catatan medis dasar. Setidaknya satu rumah sakit telah membatalkan semua operasi yang tidak mendesak sebagai hasilnya.

Menurut sebuah pernyataan dari National Health Service , pelakunya adalah sejenis ransomware yang dikenal sebagai Wanna Decryptor (juga dikenal sebagai WannaCry). Sementara operasi di rumah sakit telah terkena dampak parah, tidak ada indikasi bahwa data pasien telah disusupi. "Fokus kami adalah pada organisasi pendukung untuk mengelola kejadian tersebut dengan cepat dan tegas," kata layanan tersebut dalam sebuah pernyataan, "namun kami akan terus berkomunikasi dengan kolega NHS dan akan berbagi lebih banyak informasi saat tersedia."

Serangan yang sama menginfeksi sebanyak 45.000 komputer di 74 negara, termasuk sejumlah utilitas di Spanyol . Rusia termasuk yang paling terpukul, dengan 1.000 komputer di Kementerian Dalam Negeri negara tersebut menjadi korban serangan tersebut, meskipun pejabat bersikeras tidak ada data yang hilang.

Menurut peneliti , serangan tersebut memanfaatkan eksploitasi yang disebut EternalBlue, diyakini telah dikembangkan oleh NSA untuk menerobos keamanan Windows. EternalBlue dipublikasikan sebagai bagian dari dump Shadow Brokers pada bulan April , dan kodenya banyak tersedia bagi siapa saja yang mendownload dump tersebut. Microsoft mengeluarkan update untuk melindungi terhadap kerentanan lebih dari sebulan sebelum Shadow Brokers mengumumkannya, namun pembaruan tersebut tidak berhasil dilakukan pada setiap mesin Windows, dan masuk akal sistem yang ditargetkan hari ini masih belum dipasangkan. Jika demikian, upaya penelitian NSA secara tidak langsung dapat berkontribusi terhadap beberapa kerusakan yang terjadi di rumah sakit.

Tidak jelas bagaimana rumah sakit akan pulih dari serangan tersebut. Tidak ada kunci dekripsi yang dipublikasikan untuk WannaCry, dan biaya infeksi telah jauh melebihi $ 300 yang diminta oleh program ini. Di masa lalu, agen FBI secara informal merekomendasikan agar target ransomware membayar untuk mendekripsi file mereka, walaupun praktik tersebut tetap kontroversial.

Agen Judi Indonesia, Ayam Sabung, Situs Judi Online By Dewa258.com